配置 Kube-OVN 网络隔离

在 Kube-OVN Underlay 网络中可实现的网络隔离包括:管理网络与业务网络隔离、业务网络下的子网隔离,以及通过防火墙规则实现的隔离。

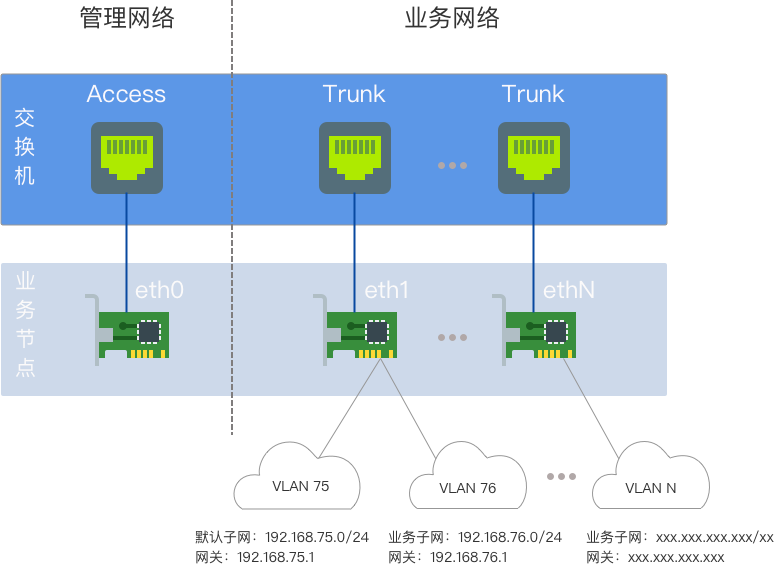

网络拓扑

下图为使用本节示例模拟的 Kube-OVN Underlay 隔离网络拓扑。

如果设置了防火墙规则,还需在 Global 集群和业务集群中将各节点的管理网卡( eth0 )都规划到 Trust 区域。

集群准备

业务集群每个节点上应至少备有 2 张网卡。

| 类型 | 数量 | 用途 | 要求 |

|---|---|---|---|

| 管理网卡 | 1 | 连接交换机 Access 端口的网卡,用于转发管理网络流量。 | 集群中此网卡名称应相同,例如 eth0 。 |

| 业务网卡 | 至少 1 | 连接交换机 Trunk 端口的网卡,用于转发业务网络流量。 | 集群中应至少有 1 张同名业务网卡,例如 eth1 。 |

IP 规划

在业务网络中,要求规划至少 4 个相互不冲突的 IP 地址段。

-

如需开启双栈,还应同时规划 IPv4 和 IPv6 网段。

-

如需配置防火墙,业务集群中各子网的网关 IP 应为防火墙 VLANIF 接口的 IP。

| 类型 | 数量 | 用途 | 要求 |

|---|---|---|---|

| 默认网段 | 1 | 用于默认子网。 IP 将被分配给平台组件,以及未绑定子网的容器组。 | 物理网段,例如:192.168.75.0/24 (网关: 192.168.75.1 、VLAN ID:75 )。 |

| 业务网段 | 至少 1 | 用于业务子网。 IP 将被分配给绑定该子网的容器组。 | 物理网段,例如:192.168.76.0/24 (网关:192.168.76.1 、VLAN ID:76 )。 |

| 内部路由网段 | 1 | IP 将被分配给内部路由。 | 与平台所处网络环境内所有网段均不冲突,且为非组播网段,例如:10.96.0.0/12 。 |

| 节点通信网段 | 1 | IP 将用于 Overlay 模式下节点与容器组间通信。暂时只需规划预留,无法应用。 | 与平台所处网络环境内所有网段均不冲突,例如:100.64.0.0/16 。 |

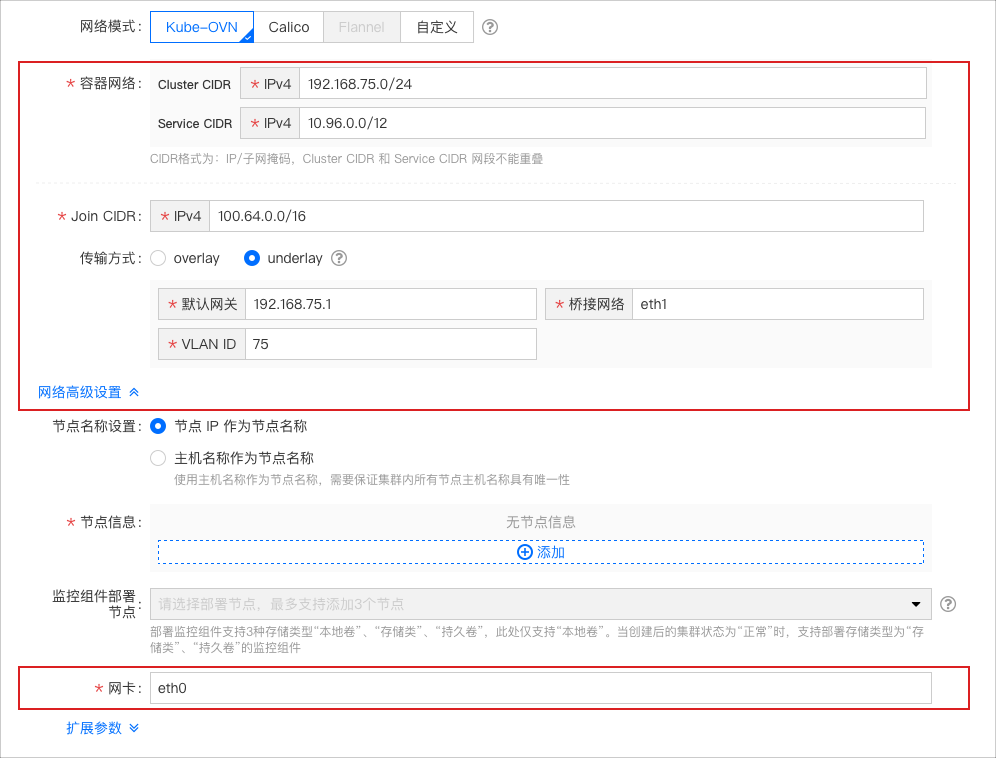

配置管理与业务网络隔离

在创建集群时,就应该配置管理网络与业务网络隔离。

管理网络

在 网卡 处填入管理网卡名称,例如 eth0 。

业务网络

| 模块 | 参数 | 对应的准备或规划项 |

|---|---|---|

| 容器网络 | Cluster CIDR | 默认网段。 |

| Service CIDR | 内部路由网段。 | |

| Join CIDR | Join CIDR | 节点通信网段。 | 网络高级设置 | 桥接网络 | 集群中同名的业务网卡,例如 eth1 。 |

| 默认网关 | 默认网段中网关。 | |

| VLAN ID | 默认网段所属 VLAN | |

示例

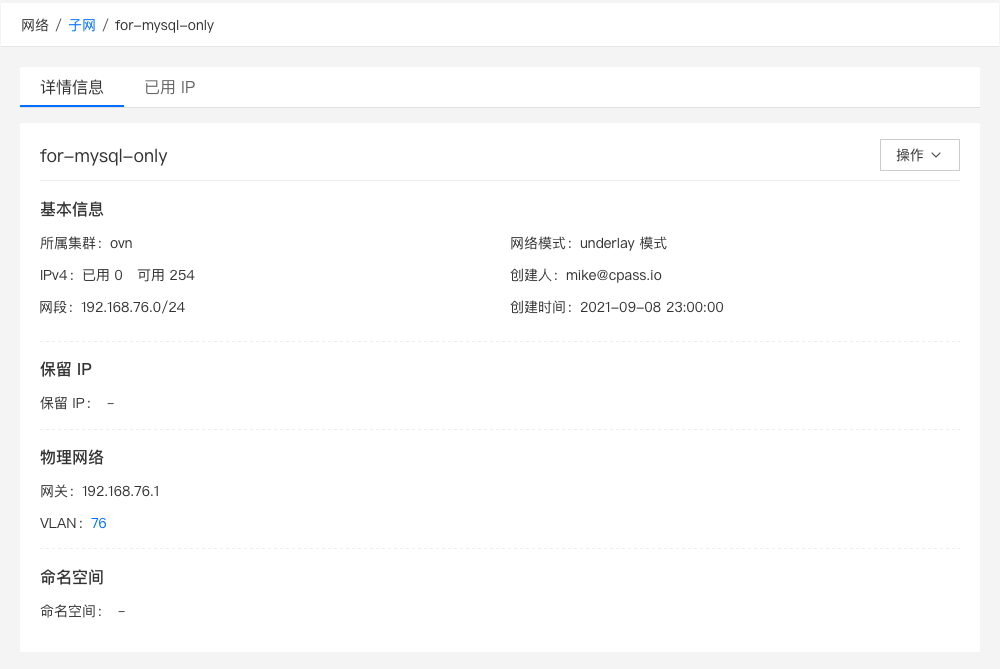

配置子网隔离

在管理网络与业务网络隔离的基础上,您还可进一步隔离业务网络下各子网。

默认子网

平台将创建名称为 ovn-default 的默认子网,关联集群的 桥接网络、VLAN ID 及 Cluster CIDR 等配置。

业务子网

参考 创建子网(Kube-OVN Underlay 网络) 完成配置。其中,业务子网桥接的网卡可以跟默认子网中一致( eth1 ),但所属 VLAN 建议互不重叠,例如图中的 76 。

配置防火墙规则

建议至少设置四个区域:管理区域(宿主机网段)、ovn-defaut 区域、业务区域以及 local 区域。

各区域间建议满足以下规则。

| 序号 | 源区域 | 目的区域 | 协议 | 动作 |

|---|---|---|---|---|

| 1 | 管理区域 | 管理区域 | any | 允许 |

| 2 | ovn-default | ovn-default | any | 允许 |

| 3 | 业务区域 | 业务区域 | any | 允许 |

| 4 | ovn-default | 管理区域 | 80、6443 | 允许 |

| 5 | ovn-default | local | ping | 允许 |

| 6 | 业务区域 | local | ping | 允许 |

| 7 | 业务区域 | ovn-default | 53、15012、15010、443、9411、80、15443、10001-10005、10011-10015 | 允许 |

| 8 | 管理区域 | ovn-default | any | 允许 |

| 9 | 管理区域 | 业务区域 | 80、443、15021 | 允许 |

| 10 | ovn-default | 业务区域 | 15000、15090、15021 | 允许 |

| 11 | any | any | any | 拒绝 |